Spoofing이란?

-Spoofing의 종류-

이 있습니다

오늘은 IP Spoofing을 해보겠습니다

필요한 시스템: Kali linux(Attacker)

Window7(victim)

사용할 툴: hping3

시스템 정보

|

/ |

ip주소 |

mac주소 |

|

kali |

192.168.206.130 |

00:0c:29:b0:b2:24 |

|

gateway |

192.168.206.254 |

00:50:56:e8:fc:82 |

|

win7 |

192.168.206.128 |

00:0c:29:22:9b:69 |

s

실습해 보겠습니다

hping3의 옵션들을 살펴 볼 수 있습니다

여기 옵션중 icmp를 사용하겠습니다

참고로 icmp의 옵션은 -1 입니다.

-- hping3의 icmp 사용법 --

#hping3 -1 [victim_ip] : 정상적인 ping

#hping -1 -a [속일_ip] [victim_ip]

시나리오1. 내부망에 없는 IP를 사용한다면?

결과값이 어떻게 나왔을지 예상해봅시다.

풀어쓰자면 Kali의 IP는 130이지만 Win7의 IP(128)로 속여서 100.100이라는 없는 대역대에게 통신을 시도하는 시나리오입니다.

[결과값]

결과는 내부망에 100.100이 없기때문에 Gateway에서 빠져나가지 못함을 확인하실 수 있습니다.

위에 Wire shark를 보시되 되면..

Source(출발지)에서 이미 128(Win7)로 출발한 것을 보실수 있습니다

하지만 출발지 맥주소(src mac)값은 kali의 값입니다 변환이 안된것입니다

Destination(도착지)를 보시면 100.100에 도착을 했지만

dst mac을 보시면 Gateway로 되어있는것을 확인하실 수 있습니다.

결론은 Gateway에서 머무른다고 보시면 될것 같습니다.

시나리오2. 윈도우 10을 가장해서 윈도우7과 통신하기

먼저 확인할 사항입니다

제어판 - 네트워크 및 인터넷 - 네트워크 연결 에 들어가셔서

vmware의 네트워크 정보를 열어줍니다.

해당 사진은 vmware상에서 제 원래 운영체제인 Win10의 IP를 확인하는 것입니다. 이렇게되면

Win7: 128

Win10: 1

kali: 130

왜 본래 IP와 바뀌는 것일까요?

vmware라는 네트워크 망(192.168.206.###)안에 윈도우10이 있기떄문에 그렇습니다.

윈도우 7로 돌아와서 arp -a를 확인해보면 윈도우10의 ip가 들어와있음을 확인할 수 있습니다.

이제 본격적으로 작업을 해보겠습니다

-1 : ICMP

-a : Spoofing

206.1(win10) 128(win7)

윈도우 10의 IP를 가지고 win7과 연결해 보겠습니다

[결과값]

오른쪽에 request -> reply 순으로 보셔야합니다

request

출발지: 206.1 / srcmac: 24 / 도착지: 128 / dstmac: 69

해석하면 출발지는 win7 IP로 출발했지만 고유 MAC주소는 Kali입니다 / 도착지는 Win7에 mac주소도 잘맞게 도착했습니다

★reply★

여기서 응답하는 점이 중요합니다

출발지: 128 / srcmac: 69 는 똑같습니다

하.지.만

도착지206.1 win10으로 보냈습니다

dstmac이 바뀌신것 보이십니까?

dstmac은 윈도우10의 mac주소 값입니다

==> 출발지에서는 IP만 스푸핑하여 mac주소는 kali로 보냈지만 응답할때는 mac주소를 보지않고 IP주소만 보고 보냈기때문에 mac역시 IP주소에 맞게 변환된 것입니다.

그렇다면 윈10에서는 무슨일이 있었을지

cmd창에서 route pint 명령어로 비교해보겠습니다

먼저 스푸핑이 일어나기 전입니다. 평화롭죠

스푸핑이 일어난 후에 128(Win7)의 흔적이 나타났습니다

실생활에 예를 들겠습니다.

Win10: 피해자1

Win7: 피해자2

Kali: 해커

해커가 피해자1Win10인척 하고 피해자2Win7에게 야!!! 라고 불렀다.request

피해자2Win7는 피해자1이 부른줄 알고 피해자1Win10 에게 응?? 응답을 했다. reply

그렇게 피해자1Win10 기억속에는 피해자2Win7가 야!!!라고 부른것이 기억에 남았다. route print

시나리오3. Gateway를 지나 외부망으로 해본다면?

8.8.8.8이라는 외부 IP인척하여 win7에 보내보겠습니다

request보시면 역시 ip는 외부IP이지만 mac주소는 kali의 mac주소 인것을 확인합시다.

하지만 win7은 정상적으로 8.8.8.8에서 온줄알고 8.8.8.8에게 응답을 해버립니다.

만약에 없는 외부ip로 한다면?

요청은 계속하지만 응답은 하지 않습니다.

주의!! 본 게시글은 학습용 실험입니다

악용하셔서 받으시는 법적 처벌은 절대 책임지지 않습니다.

사용하셔도 걸리시니까 절.대 악용하지 마세요~!

저는 책임지지 않습니다.

'네트워크 관련 > 네트워크' 카테고리의 다른 글

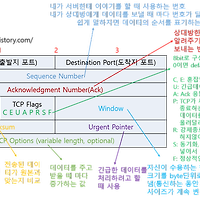

| [TCP, TCP Header] 개념잡기 (1) | 2016.06.09 |

|---|---|

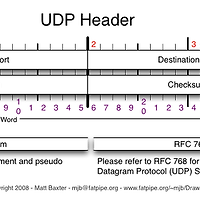

| [UDP, UDP Header] 개념잡기 (0) | 2016.06.09 |

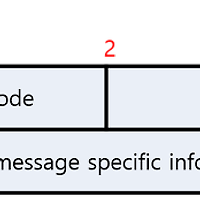

| [ICMP] 기초잡기 (0) | 2016.06.08 |

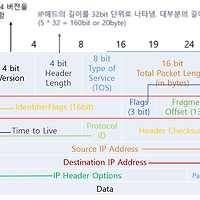

| [IP Header] 기초 정리 (0) | 2016.06.08 |

| [Ethernet Header] 구조 정리 (1) | 2016.06.07 |